Hoe je je eigen WEP-netwerk kunt kraken om erachter te komen hoe onzeker het echt is

We vertellen je constant dat het gebruik van WEP om je draadloze netwerk te 'beveiligen' echt een gek spel is, maar toch doen mensen het nog steeds. Vandaag wil ik je laten zien hoe onveilig WEP echt is, door je te laten zien hoe je een WEP-beveiligd netwerkwachtwoord kraakt in minder dan 5 minuten.

We vertellen je constant dat het gebruik van WEP om je draadloze netwerk te 'beveiligen' echt een gek spel is, maar toch doen mensen het nog steeds. Vandaag wil ik je laten zien hoe onveilig WEP echt is, door je te laten zien hoe je een WEP-beveiligd netwerkwachtwoord kraakt in minder dan 5 minuten.

ontkenning: Dit is alleen voor educatieve doeleinden om u te laten zien waarom u uw router serieus moet upgraden of uw draadloze beveiliging moet wijzigen. Om in te breken in een draadloos netwerk dat niet van jou is is een strafbaar feit, en we accepteren geen enkele wettelijke verantwoordelijkheid als u besluit deze tutorial kwaadwillig te gebruiken.

Vereisten

- Opstartbare dvd van Backtrack5, een op beveiliging gerichte Linux live-cd De 50 coole gebruiksmogelijkheden voor live-cd's De 50 coole gebruiksmogelijkheden voor live-cd's Live-cd's zijn misschien wel de handigste tool in de toolkit van elke nerd. Deze live-cd-handleiding beschrijft een groot aantal toepassingen die live-cd's of -dvd's kunnen bieden, van gegevensherstel tot betere privacy. Lees meer dat vooraf is geladen met alle hulpprogramma's die we nodig hebben.

- Draadloze kaart / chipset die in de monitormodus kan worden gezet. De beste manier om erachter te komen of de jouwe compatibel is, is gewoon om het te proberen, omdat Linux-stuurprogramma's voortdurend worden toegevoegd en tegenwoordig zijn nogal wat kaarten compatibel. Als u verzekerd wilt zijn van compatibiliteit, raad ik de USB Alfa AWUS036H aan, die ongelooflijk krachtig is en een externe antenne-aansluiting heeft.

- Het WEP-netwerk moet actief zijn - dat betekent dat andere clients al verbonden zijn en dingen op het netwerk doen. Er zijn andere methoden die geen andere clients vereisen om al verbonden te zijn, maar ik ga die vandaag niet verkennen.

Backtrack downloaden en opstarten

Zodra je je Backtrack live-CD hebt gebrand en klaar, start je hem op. Je zou een scherm moeten krijgen dat er ongeveer zo uitziet.

Druk op Enter om het opstartmenu van Backtrack te starten en kies de eerste optie.

Uiteindelijk start je op een opdrachtregel Linux op. Type

startx

om een grafische interface te laden (niet echt nodig, maar sommige van ons voelen zich prettiger).

Als je eenmaal bent opgestart in de grafische interface, open je een terminal zodat we kunnen beginnen. Het is de > _ pictogram boven aan het scherm. Ja, we gaan de commandoregel gebruiken, maar maak je geen zorgen ik zal hier zijn om je hand door het hele proces te houden.

Controleer uw draadloze kaart

Begin met typen

iwconfig

Hiermee worden alle netwerkinterfaces op uw computer weergegeven, dus we zoeken naar een wlan0, ath0, of wifi0 - wat betekent dat het een draadloze kaart heeft gevonden.

Vervolgens proberen we die kaart erin te leggen “monitormodus”. Dit betekent dat in plaats van te proberen deel te nemen aan een enkel netwerk en alle andere dingen te negeren die niet voor zichzelf bestemd zijn, het in plaats daarvan alles zal opnemen wat we het vertellen - letterlijk alles pakken wat het mogelijk kan zien. Type:

airmon-ng start wlan0

Als alles goed gaat, zou je iets moeten zien dat zegt: monitormodus ingeschakeld op mon0. Dit betekent dat het is gelukt om uw apparaat met succes in de monitormodus te schakelen.

Laten we nu de luchtgolven scannen om meer informatie te vinden over onze wifi-netwerken. Type:

airodump-ng mon0

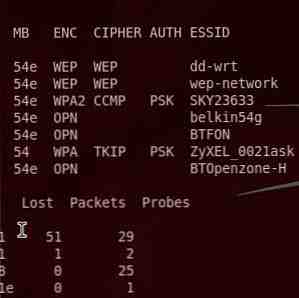

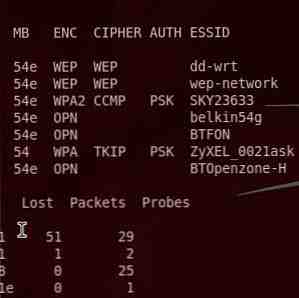

Met deze opdracht krijgt u een scherm vol met informatie over elk draadloos netwerk en elke client die daarop is aangesloten.

Zoek uw wifi-netwerk in de lijst en kopieer het lange hexadecimale nummer uit de kolom met het label BSSID (dit is feitelijk het fysieke MAC-adres van de betreffende router). In dit geval wordt mijn netwerk gebeld wep-netwerk, en ik kan aan de beveiligingskolom zien dat deze is beveiligd met WEP. De volgende stap is om de wifi-kaart te richten om alleen naar de pakketten met betrekking tot dit netwerk te luisteren en deze op het juiste kanaal te vergrendelen (zoals te zien in de CH kolom) - standaard wordt er feitelijk elk kanaal gescand, dus u ziet slechts een klein percentage van het verkeer dat u zoekt. We kunnen het afsluiten door de BSSID eerst te kopiëren en vervolgens op CTRL-C te drukken om de huidige opdracht te beëindigen en dit te typen:

airodump-ng -c-w

bijvoorbeeld voor het netwerk met BSSID van 22: 22: 22: 22: 22: 22 op kanaal 11, opslaan in een bestand met de naam “crackme”, Ik zou dit typen:

airodump-ng -c 11 -w crackme - -bssid 22: 22: 22: 22: 22: 22 mon0

Wanneer u dit hebt gedaan, wordt hetzelfde scherm opnieuw weergegeven, maar dit keer worden de datapakketten daadwerkelijk naar een bestand opgeslagen en wordt het vergrendeld in uw doelsysteem (zodat u geen niet-gerelateerde clients ziet).

Twee dingen waarvan ik wil dat u hier kennis van neemt - eerst is de onderste helft van het scherm dat aangesloten clients toont. U moet ten minste één persoon op het netwerk hebben aangesloten om dit te laten werken. Ten tweede is de kolom gelabeld #Gegevens op de bovenste helft. Dit is het aantal bruikbare gegevenspakketten dat we tot nu toe hebben vastgelegd. Met een beetje geluk zou het moeten stijgen - zij het langzaam. Ik zeg je nu dat we ongeveer 5.000 - 25.000 nodig hebben om het wachtwoord te kraken. Maakt u zich geen zorgen als het erg langzaam stijgt, dit volgende commando zal een hoop datapakketten met geweld injecteren totdat we genoeg hebben.

Open een nieuw eindtabblad door op SHIFT-CTRL-T te drukken en voer de volgende opdracht in en vervang deze waar nodig. Het clientstationadres wordt weergegeven op het airodump-tabblad, in de onderste helft waar het STATION staat. Kopieer en plak het op de juiste plaats in de opdracht:

aireplay-ng --arpreplay -b-h mon0

Bijvoorbeeld

aireplay-ng --arpreplay -b 22: 22: 22: 22: 22: 22 -h 33: 33: 33: 33: 33: 33 mon0

Na ongeveer een minuut of zo zou je moeten beginnen het aantal gerapporteerde datapakketten in het airodump-venster drastisch te zien stijgen, afhankelijk van hoe goed je verbinding met het netwerk is.

Zodra het aantal verzamelde pakketten ongeveer 5.000 heeft bereikt, zijn we klaar om die pakketten te kraken. Open nog een nieuw consolevenster en typ:

aircrack-ng -z -b

De bestandsnaam van het uitvoerbestand is degene die u eerder hebt opgegeven toen we het airodump-hulpprogramma beperkten tot een bepaald netwerk. In mijn voorbeeld heb ik de naam gebruikt “crackme”. Vergeet niet om een toe te voegen “* .cap” tot het einde van de gekozen bestandsnaam. In mijn geval zou het zijn:

aircrack-ng -z -b 22: 22: 22: 22: 22: 22 crackme * .cap

Als u genoeg pakketten heeft, zal het scherm u binnen enkele seconden de sleutel vertellen. Als dit niet het geval is, wordt gewacht tot er nog 5.000 pakketten zijn om te werken en probeer je het opnieuw. Nu kun je koffie zetten. In mijn geval heeft het het wachtwoord gevonden ogenblikkelijk met 35.000 pakketten - het hele proces duurde ongeveer 3 minuten.

Als het u een wachtwoord geeft in hexadecimale vorm, zoals 34: f2: a3: d4: e4 , haal dan de interpunctie eruit en typ het wachtwoord als een reeks cijfers en letters, in dit geval 34f2a3d4e4 . Dat is het - dat is hoe gemakkelijk het is om een WEP te hacken-beveiligd netwerk.

Conclusie

Ik hoop dat je het daarmee eens bent - vrienden laten vrienden geen gebruik maken van WEP! Er is echt geen excuus voor het gebruik van WEP in deze tijd en als je router echt geen andere vormen van beveiliging ondersteunt, koop dan een nieuwe of neem snel contact op met je ISP om je een gratis vervanger te geven. Aibek heeft u in 2008 laten zien hoe u uw draadloze beveiliging kunt verbeteren. Hoe uw draadloze netwerkverbinding beveiligen Hoe uw draadloze netwerkverbinding beveiligen Lees meer! Helaas werken Nintendo DS-apparaten alleen met WEP-netwerken, dus misschien wordt het tijd om uw draagbare gaming naar de iPhone over te zetten.

Als je er nog steeds niet van overtuigd bent, zal ik je de volgende keer enkele van de slinkse dingen laten zien die een hacker kan doen nadat hij toegang heeft gekregen tot je netwerk - denk in de trant van al je wachtwoorden te stelen en alles te zien waar je op bladert het internet!